Cómo hacer Phishing

¿Qué es el Phishing?

Según el propio INCIBE, El phishing es una técnica que consiste en el envío de un correo electrónico por parte de un ciberdelincuente a un usuario simulando ser una entidad legítima (red social, banco, institución pública, etc.) con el objetivo de robarle información privada, realizarle un cargo económico o infectar el dispositivo. Para ello, adjuntan archivos infectados o enlaces a páginas fraudulentas en el correo electrónico.

Esta definición es correcta aunque está un poco anticuada, ya que el phishing ya no solo se “propaga” por correo electrónico, sino que también es posible por otros métodos, como redes sociales, mensajería instantánea, SMS, llamadas de teléfono, etc.

Todos recibimos este tipo de intentos de estafa por parte de ciberdelincuentes, prácticamente a diario. Pero, ¿Cómo hacer Phishing? ¿Es sencillo hacer o crear una campaña de phishing? Vamos a verlo a continuación.

Cabe destacar, que lanzar campañas de phishing o spear-phishing es ilegal, y que aunque solo envíes una campaña a una sola persona, esto es un delito. Por lo tanto, la información que compartimos aquí hoy, es solo con objetivos de formación y no nos hacemos responsables desde CiberINseguro de lo que hagas con la información compartida mediante este artículo.

Dicho esto, comenzamos ….

Técnicas para hacer Phishing

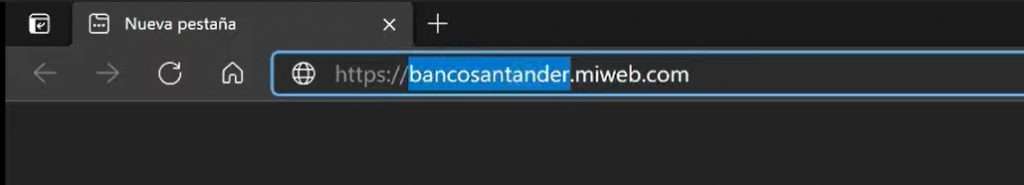

Técnica 1: Uso de Subdominios para hacer phishing

Esta primera técnica utiliza los subdominios y la capacidad sencilla de utilizarlos, para mostrar en estos subdominios la información que el ciberdelincuente quiera para una determinada campaña de phishing.

Esto sería por ejemplo, en una campaña de phishing bancario, alguien que haya adquirido el domino “soporte.com” podría utilizar un subdominio para enviar campañas de phishing donde el remitente del correo, o el dominio destino de un determinado link fuese “caixabank.soporte.com”.

El ciberdelincuente únicamente tiene que comprar el dominio primario y añadir un subdominio a su elección, por lo que comprando un dominio con “gancho”, pueden realizar campañas muy creíbles. Esto afortunadamente está cada vez más regulado y controlado, pero aun así se sigue utilizando diariamente.

Técnica 2: Uso de acortadores en links para Phishing

El uso de acortadores es muy sencillo de utilizar y muy, muy utilizado. De hecho es una de las técnicas más utilizadas por las campañas de phishing.

Si una determinada persona crea un sitio web falso, suplantando la identidad de otro sitio web, como podéis ver en este otro artículo de la comunicad CiberINseguro donde explicamos como hackear una cuenta de Instagram, como hackear una cuenta de Facebook, como hackear una cuenta de Twitter, o de cualquier red social, una de las técnicas más empleadas para que la víctima no se dé cuenta de que le están intentando engañar es el uso de acortadores.

Por poner un ejemplo, en una campaña para intentar capturar credenciales, es decir, nombre de usuario y contraseña, de redes sociales, un ciberdelincuente crea un dominio falso, por ejemplo, “midominio.com”, donde va a clonar un sitio web, siguiendo cualquiera de las técnicas que se pueden utilizar. Una vez clonado el sitio web, enmascara la dirección URL en un acortador, para que así la persona que recibe la campaña de phishing no se dé cuenta de que en realidad se trata de phishing.

Para poder verlo de forma más sencilla, a continuación os voy a poner dos enlaces que os van a llevar a la misma URL (Podéis fiaros de mí …. o no). Si entráis en cada uno de los enlaces, los dos os llevarán al mismo sitio, pero a simple vista no podréis conocer a donde os va a llevar el link acortado, ¿verdad?

Técnica 3: Uso de Typosquatting

Esta técnica también es muy empleada. Se trata de técnicas de engaño visual, donde a través de ligeras modificaciones en el nombre de dominio, nos hace pensar que en realidad si hacemos clic en el enlace nos va a llevar al sitio correcto, y nada más lejos de la realidad.

Para entenderlo mejor, os voy a mostrar unos ejemplos a continuación:

Google.com (Link correcto)

Goggle.com (Link con Typosquatting)

GoogIe.com (Link con Typosquatting)

A ver si me sabéis decir dónde están los caracteres con typosquatting en los ejemplos anteriores. Dejármelo en comentarios.

Técnica 4: Uso de Códigos QR

El siguiente de los métodos o técnicas muy utilizados también es el uso de los famosísimos códigos QR. ¿Quién se resiste a la tentación de escanear un código QR? Pero cuando escaneas un QR ¿sabes realmente lo que ocurre detrás? ¿Sabes dónde te va a llevar ese código QR?

De esto precisamente es de lo que se benefician los ciberdelincuentes. Estos, envían códigos QR por correo, SMS, Los ponen en publicidad, en sitios web, incluso físicamente, en paradas de autobús, tren o metro, en restaurantes simulado ser la carta del mismo, y un larguísimo etcétera.

Si sois capaces de crear un sitio web clonado, malintencionado o simplemente queréis robar los datos de alguien, el crear un código QR ayuda bastante, ya que mucha gente siente la tentación de escanearlos y ver que hay detrás.

Crear un código QR es muy sencillo. Existen multitud de sitios web gratuitos donde nos permiten crear un código QR, tan solo en unos poco pasos. Introducimos la URL, que encima pude ir acortada, le damos un poco de personalización, cambiando colores, agregando un logotipo, etc. Uno de los sitios web gratuitos y que más me gusta a mí personalmente es QRCode Monkey, aunque existen muchísimos más.

Técnica 5: Ataque Homográfico

Esta técnica también es muy empleada. Se trata de una variante de la técnica de Typosquatting y se basa en el uso de caracteres en otros idiomas, como por ejemplo el cirílico, donde existen una caracteres similares a los nuestros, pero con ligeras modificaciones, que muchas veces son imperceptibles por el ojo humano. Sin embargo, se trata de otros caracteres, por lo que la lectura por nosotros no nos hace indicar nada malintencionado, pero cuando hagamos clic en un enlace que contenga esta técnica, nos llevará a otro sitio web, clonado o malintencionado, totalmente diferente al esperado.

Por entenderlo un poco mejor, a continuación os voy a poner tres ejemplos, uno es bueno y los otros dos son malos. A ver si sabéis decirme cual es el malo. Dejadme un comentario para indicarlo.

https://www.instagram.com

https://www.instаgrаm.com

https://www.instagram.cоm

Para poder llevar a cabo un ataque homográfico, existen multitud de sitios web online y gratuitos que os permiten hacer la conversión de diferentes caracteres, junto con una previsualización de como quedaría. No obstante, uno de mis favoritos y creo que el de mucha gente es el conversor de Irongeek.

Técnica 6: Uso de códigos Unicode y/o Punycode

Además de las técnicas anteriores, podemos utilizar para realizar campañas de phishing el uso de códigos Unicode y/o códigos Punycode. Estos códigos nos van a permitir modificar el “comportamiento normal” de la escritura, para que al ojo humano se siga viendo normal, pero que en realidad no ponga lo que estamos viendo.

Para que podáis entenderlo mejor, a continuación vamos a poner un ejemplo. En las dos líneas que podéis ver a continuación, os aseguro que pone lo mismo. No obstante, al ojo humano podéis ver que el primero es malo y el segundo es bueno.

https://bankse.ai

https://bankse.ai

Lo que ha ocurrido aquí es que hemos utilizado el código Unicode 202E, que nos permite que a partir del uso del mismo, la escritura se realice de derecha a izquierda, no de izquierda a derecha como normalmente hacemos.

Para realizar esto, he utilizado la página de Unicode-table. Si hacéis clic en el enlace, ya os llevará al código Unicode 202E para que podáis realizar vuestras pruebas. De tal forma que si escribís el primero de los ejemplos (https://bankse.ai), copiáis el código Unicode 202E desde el link que os indico y lo pegáis justo después de la “k”, dará la vuelta al resto del dominio. Con lo que si enviáis este dominio en un link, la víctima verá el dominio correctamente, pero sin embargo, le llevará a uno totalmente diferente donde deberéis tener un sitio clonado, falso o malintencionado.

Existen multitud de códigos que podéis utilizar. En ese mismo enlace que os pongo podéis investigar un poco los diferentes tipos que hay. Si tenéis alguna duda, podéis dejarme un comentario.

Conclusiones para hacer Phishing

Todas estas técnicas son muy utilizadas desde hace tiempo y desde luego, siguen siendo muy utilizadas en la actualidad. Además, tenéis que pensar que todas ellas se pueden combinar, siendo extremadamente complicado su detección.

Imaginad que alguien os envía un correo electrónico, con un código QR, donde se incluye un enlace embebido, que tiene algún carácter modificado en cirílico, y además pueda contener algún código Unicode o Punycode y que encima está acortado, por poner un ejemplo. Su detección sería extremadamente complicada, ¿verdad? ¿Qué pensáis? Déjame un comentario y dime que te han parecido estas técnicas.

Espero que sepáis utilizar estas técnicas con responsabilidad y que solo las uséis para ayudarme a propagar estos conocimientos y que la gente sea cada vez más consciente de lo sencillo que podría ser engañarnos o estafarnos siguiente alguna de estas técnicas o combinándolas.

¿Tienes más dudas? Entra en nuestro canal de YouTube

Aquí puedes ver el video donde realizamos estos pasos en tiempo real. Para que de esta forma, te queden más claras, las dudas que pudieses tener.

CÓMO hacer PHISHING || TÉCNICAS más UTILIZADAS de PHISHING || CÓMO PROTEGERNOS del PHISHING

No olvides suscribirte a nuestro canal, a través del siguiente enlace, o entrando en nuestro canal de YouTube directamente.

Consulta este y otros artículos, pruebas de concepto, formaciones, talleres, etc., en el siguiente enlace.