Después de mucho tiempo me he decidido a colaborar con mi amigo y compañero Raúl Beamud, en su cruzada por la ciberseguridad desde el portal CiberINseguro. Nuestro propósito es concienciar y compartir algunos conocimientos, más o menos básicos, en ciberseguridad. No todos nacemos ni enseñados ni aprendidos, y en ocasiones el desconocimiento nos lleva por el camino equivocado. Nuestra intención es dar a conocer conceptos esenciales que deben ser conocidos para un buen entendimiento de la ciberseguridad. Es por ello que voy a escribir en esta ocasión acerca de los Fundamentos de la Ciberseguridad.

Los objetivos son que estemos familiarizados y entendamos, los conceptos, las actividades y roles involucrados en la ciberseguridad.

Hemos divido estas entregas en:

· Fundamentos de ciberseguridad

· Amenazas, ataques y vulnerabilidades

· Evaluación de la seguridad

· Bastionado de sistemas

· Network Security

· Cifrado

· Medidas de seguridad y defensa en capas

· Hacking ético

Para ello nos ponemos manos a la obra y comienzo con los fundamentos de la ciberseguridad.

Fundamentos de la ciberseguridad

¿Qué es la ciberseguridad?

En primer lugar, para entender mejor los fundamentos de la ciberseguridad, nos enfrentamos a definir la ciberseguridad y hacer sea comprensible para una amplia mayoría. Se podría definir como:

“Protección de la información, de los sistemas que la utilizan, la almacenan y la transmiten de accesos no autorizados, su divulgación, su alteración y su destrucción”

¿Qué es INFOSEC?

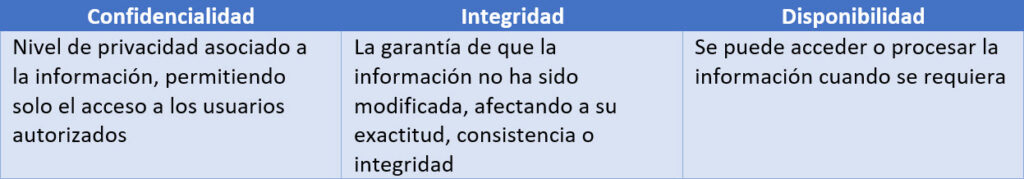

La protección o seguridad de la información también se conoce Infosec. Esta protección está basada en 3 pilares:

Algunas repercusiones de las brechas de seguridad

Pongamos algunos ejemplos del impacto que pueden llevar asociado el no cumplimiento de los pilares previos:

Confidencialidad

La empresa “X” ha sufrido una filtración de datos. Como consecuencia de esta filtración/robo:

· Se produce una pérdida económica por la divulgación de algunos documentos confidenciales

· Pérdida de reputación, la percepción de la sociedad cambia sobre ella y la afecta negativamente

Integridad

La alteración de la información también lleva asociada consecuencias:

· Impacto social, alguien ha conseguido modificar los resultados de unas elecciones.

· Perdida de la integridad física, imaginemos que alguien es capaz de modificar los datos GPS que llegan a nuestro teléfono.

Disponibilidad

Supongamos que algunos servidores están caídos y no pueden dar servicio a las peticiones de información que reciben:

· Empeoramiento de la calidad de vida, la no disponibilidad de servicios de uso diario como los de transporte

· Vidas humanas, la no disponibilidad de historiales y dispositivos en un contexto medico

¿Quién es quién en ciberseguridad empresarial?

Para entender mejor los fundamentos de la ciberseguridad, debemos entender lo siguiente. En el mundo empresarial existen una serie de roles y estamentos relacionados con la ciberseguridad. Seguro que todos hemos oído hablar del “CISO”, pero ¿De quién depende? ¿Cuál es su misión en la empresa?. Vamos a intentar solucionar todas estas incógnitas y alguna otra:

Estructura Empresarial Especialistas

CEO

El Chief Executive Officer, CEO, es la persona que tiene la mayor responsabilidad directiva en una empresa. Es el responsable final de las acciones que se lleven a cabo dentro de la empresa, de su desempeño y su eficiencia.

CSO

CSO, o Chief Security Officer, es el director de seguridad de la empresa, uno de los roles imprescindibles, ya que estudia y minimiza los posibles riesgos tanto a nivel de infraestructura como a nivel digital, creando políticas y estrategias de seguridad.

CISO

CISO, o Chief Information Security Officer, es el director de seguridad de la información. Básicamente es un rol desempeñado a nivel ejecutivo y su función principal es la de alinear la seguridad de la información con los objetivos de negocio. De esta forma se garantiza en todo momento que la información de la empresa está protegida adecuadamente.

CIO

Chief Information Officer, CIO, es el gerente de sistemas o director de tecnologías de la información. Reporta directamente al CEO, y se encarga básicamente de que las estrategias de la organización estén alineadas con la tecnología de la información para lograr los objetivos planificados.

CTO

CTO o Chief Technology Officer, podemos decir que es un director técnico, siendo su responsabilidad la gestión del día a día de las tecnologías de la información.

Consultor

Especialista externo que es contratado para proporcionar asesoramiento o apoyo en una actividad o proceso de ciberseguridad (evaluación de riesgos, implementación de medidas de seguridad, equipo del SOC, etc.).

Red/Blue Team

Especialistas en penetración que simulan la experiencia de un equipo de ataque/defensa, respectivamente.

La importancia de la ciberseguridad

Cuando se produce un ciberataque puede tener varias consecuencias para la empresa afectada, como por ejemplo:

· La parada de una cadena de suministro, causando pérdidas millonarias a la empresa

· El acceso y revelación de información estratégica de una empresa, que la lleva a la quiebra

Pero también pueden tener un impacto directo sobre la vida de las personas como:

· Revelar información personal privada, como estados de salud, opiniones políticas, etc.

· Acceder a credenciales bancarias y robar dinero

· Acceder a dispositivos personales que pueden comprometer la integridad de las personas o incluso su vida.

La práctica de la Ciberseguridad trata no sólo de proteger la información y los activos, sino también a las personas relacionadas con ellos.

Conceptos básicos de ciberseguridad

Autenticación

El proceso de identificar la identidad de un usuario, asegurándose de que puede tener acceso al sistema y/o a los archivos. Esto puede lograrse mediante contraseña, un escáner de retina o un escáner de huella dactilar, a veces incluso una combinación de los anteriores.

Botnet

Una combinación de las palabras «robot» y «red». Una botnet es una red de ordenadores que han sido infectados con un programa maligno, y ahora están trabajando continuamente para crear brechas de seguridad. Estos ataques se producen en forma de minería de Bitcoin, envío de spam y ataques de denegación de servicio (DDoS).

Violación de datos

El resultado de que un pirata informático consiga entrar en un sistema, hacerse con el control de su red y exponer sus datos. Normalmente datos personales que abarcan elementos como números de tarjetas de crédito, números de cuentas bancarias, números de la Seguridad Social, etc.

DDoS

El acrónimo significa Denegación Distribuida de Servicio. Utilizando múltiples hosts y usuarios, los “malos” bombardean un sitio web con un maremoto de peticiones hasta tal punto que bloquean el sistema y lo obligan a cerrar temporalmente.

Dominio

Una serie de ordenadores y periféricos asociados (routers, impresoras, escáneres), que están todos conectados como una entidad.

Cifrado

Codificación utilizada para proteger la información de los piratas informáticos.

Exploit

Un medio de ataque a un sistema informático ya sea una serie de comandos, software malicioso o datos infectados.

Cortafuegos

Cualquier tecnología, ya sea software o hardware, utilizada para mantener alejados a los intrusos.

Malware

Una palabra compuesta de «malicioso» y «software», que describe una amplia variedad de software malicioso utilizado para infectar y/o dañar un sistema. El ransomware, los gusanos, los virus y los troyanos se consideran malware.

Perímetro de seguridad

El límite de una red o entorno privado donde se aplican políticas y normas de seguridad específicas. Los sistemas y usuarios dentro del perímetro de de seguridad están obligados a cumplir las normas de seguridad locales, mientras que todo lo que está fuera no está sujeto a tales restricciones. El perímetro de seguridad impide cualquier interacción entre entidades externas y entidades internas que puedan violar o amenazar la seguridad de los sistemas internos. Actualmente y con los sistemas en la nube este perímetro como tal se está diluyendo.

VPN

Acrónimo de Virtual Private Network (red privada virtual). Una VPN es un método de conectar una serie de ordenadores y dispositivos en una red privada encriptada, Los usuarios consiguen en Internet anonimato, lo que dificulta el ataque de los piratas informáticos.

Lista blanca

Mecanismo de seguridad que prohíbe la ejecución de cualquier programa que no esté en una lista preaprobada de software. La lista blanca suele ser una lista con el nombre del archivo, la ruta, tamaño del archivo y valor hash del software aprobado. Cualquier código que no esté en la lista, ya sea benigno o malicioso, no podrá ejecutarse en el sistema protegido.

Acceso no autorizado

Cualquier acceso o uso de un sistema informático, red o recurso que infrinja la política de seguridad de la empresa o cuando a la persona o usuario no se le haya autorización explícita para acceder o utilizar el recurso o sistema.

Sandboxing

Medio de aislar aplicaciones, código o sistemas operativos enteros para realizar pruebas o evaluaciones. “La caja de arena” limita las acciones y los recursos disponibles. Esto permite que el elemento aislado se utilice para evaluación, evitando cualquier daño o perjuicio al sistema anfitrión o a los datos o datos relacionados o dispositivos de almacenamiento.

Hasta aquí la primera entrega, quedan pendientes:

· Amenazas, ataques y vulnerabilidades

· Evaluación de la seguridad

· Bastionado de sistemas

· Network Security

· Cifrado

· Medidas de seguridad y defensa en capas

· Hacking ético

No olvides pasarte por nuestra Guía completa sobre la formación en ciberseguridad. Aquí encontrarás recursos gratuitos y de pago, que te serán muy útiles para continuar formándote en ciberseguridad.