La importancia de las herramientas de análisis forense en la investigación de incidentes de seguridad radica en la necesidad de recopilar y analizar pruebas digitales para identificar los responsables de los incidentes y prevenir futuros ataques.

En el contexto de la ciberseguridad, los incidentes pueden incluir ataques maliciosos, intrusiones no autorizadas, robo de datos, entre otros. La capacidad de analizar pruebas digitales es fundamental para identificar la fuente de un incidente, determinar la naturaleza de la amenaza y elaborar una estrategia para prevenir futuros ataques.

Las herramientas de análisis forense permiten a los investigadores recopilar y analizar pruebas digitales de forma sistemática y rigurosa. Estas herramientas incluyen software especializado que puede recuperar información eliminada, extraer datos de dispositivos móviles y nubes, analizar registros de actividad y detectar patrones de comportamiento malicioso.

En resumen, las herramientas de análisis forense son fundamentales para la investigación de incidentes de seguridad, ya que permiten a los investigadores recopilar y analizar pruebas digitales de manera rigurosa y sistemática. Estas herramientas son esenciales para identificar la fuente de un incidente, determinar la naturaleza de la amenaza y prevenir futuros ataques.

A continuación, vamos a ver 10 de las herramientas más usadas por los investigadores forenses.

Encase Forensic: Características y capacidades principales

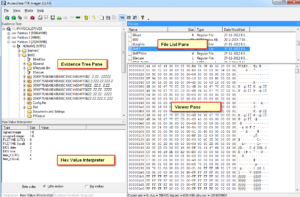

Encase Forensic es una de las herramientas de análisis forense más utilizadas en el mundo. Ofrece una amplia gama de características y capacidades para la adquisición y análisis de evidencia digital. A continuación, se describen las características y capacidades principales de Encase Forensic:

Encase Forensic es una de las herramientas de análisis forense más utilizadas en el mundo. Ofrece una amplia gama de características y capacidades para la adquisición y análisis de evidencia digital. A continuación, se describen las características y capacidades principales de Encase Forensic:

- Adquisición de imagen forense: Encase Forensic es capaz de adquirir una imagen completa o parcial de un disco duro, unidad flash, memoria USB u otro dispositivo de almacenamiento. Además, es posible adquirir imágenes forenses de dispositivos conectados en red, incluyendo servidores y dispositivos de almacenamiento remoto.

- Análisis avanzado de archivos: Encase Forensic es capaz de analizar una gran variedad de archivos, incluyendo imágenes, audio, video, correos electrónicos, documentos y otros tipos de archivo. La herramienta es capaz de recuperar archivos eliminados o dañados, y permite la extracción de metadatos de archivos para una mejor comprensión de la evidencia digital.

- Análisis de registro y actividad: Encase Forensic es capaz de analizar registros de eventos, historiales de navegación, cookies y otros datos de actividad para determinar la cronología de eventos y patrones de comportamiento. La herramienta también puede analizar registros de Windows para obtener información sobre la actividad del usuario, contraseñas y otras evidencias relevantes.

- Análisis de dispositivos móviles: Encase Forensic es compatible con una amplia gama de dispositivos móviles, incluyendo teléfonos inteligentes, tabletas y dispositivos GPS. La herramienta es capaz de extraer información de contactos, mensajes, correos electrónicos, imágenes, videos y otras aplicaciones.

- Análisis de nube: Encase Forensic es capaz de adquirir y analizar datos de almacenamiento en la nube, incluyendo cuentas de Google, Dropbox y iCloud. La herramienta puede recuperar archivos eliminados o dañados en la nube, y puede analizar los metadatos de los archivos para obtener información adicional sobre la actividad del usuario.

- Análisis de memoria: Encase Forensic es capaz de analizar la memoria de un sistema en vivo para obtener información sobre procesos, conexiones de red y otros datos relevantes. La herramienta también puede analizar imágenes de memoria adquiridas para determinar la presencia de malware y otras amenazas.

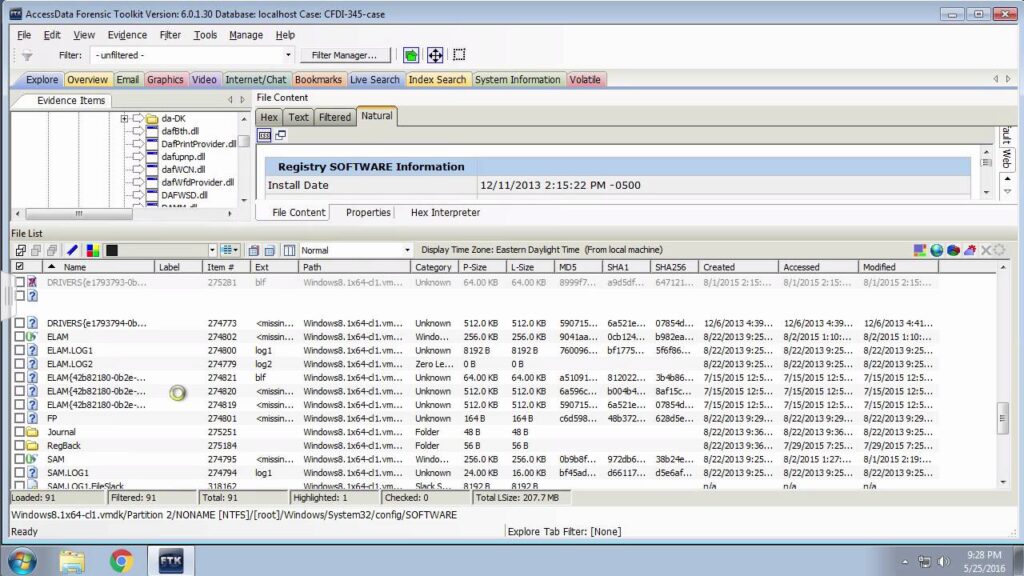

FTK Imager: Adquisición de imágenes forenses

FTK Imager es una herramienta de adquisición de imágenes forenses que se utiliza para la captura y el análisis de la evidencia digital. La herramienta es extremadamente potente y es utilizada por investigadores forenses en todo el mundo para adquirir imágenes forenses de dispositivos de almacenamiento. A continuación, se describe el uso de la herramienta para la adquisición de imágenes forenses:

FTK Imager es una herramienta de adquisición de imágenes forenses que se utiliza para la captura y el análisis de la evidencia digital. La herramienta es extremadamente potente y es utilizada por investigadores forenses en todo el mundo para adquirir imágenes forenses de dispositivos de almacenamiento. A continuación, se describe el uso de la herramienta para la adquisición de imágenes forenses:

- Descarga e instalación: La herramienta FTK Imager se puede descargar desde el sitio web oficial de AccessData. Después de descargar la herramienta, se debe instalar en el sistema del investigador forense.

- Selección de dispositivo: Una vez que la herramienta se ha instalado en el sistema, se debe seleccionar el dispositivo que se va a adquirir. La herramienta es capaz de adquirir imágenes forenses de discos duros, unidades flash, tarjetas de memoria y otros dispositivos de almacenamiento.

- Configuración de opciones de adquisición: FTK Imager permite al usuario configurar una amplia variedad de opciones de adquisición, incluyendo el tipo de imagen que se va a adquirir, el algoritmo de hash que se va a utilizar y el tamaño del bloque de datos que se va a utilizar durante la adquisición.

- Adquisición de imagen forense: Una vez que se han configurado las opciones de adquisición, se puede proceder a adquirir la imagen forense del dispositivo seleccionado. La herramienta crea una copia exacta del dispositivo seleccionado, incluyendo todos los datos y la estructura de archivos.

- Verificación de la integridad de la imagen: Después de la adquisición, FTK Imager permite al usuario verificar la integridad de la imagen utilizando el algoritmo de hash seleccionado durante la configuración de opciones de adquisición. Esto asegura que la imagen adquirida es una copia exacta del dispositivo original y que no ha sido modificada de ninguna manera.

- Análisis de la imagen forense: Una vez que se ha adquirido la imagen forense, se puede utilizar la herramienta FTK Imager para analizar los datos y archivos contenidos en la imagen. La herramienta es capaz de recuperar archivos eliminados o dañados, y permite la extracción de metadatos de archivos para una mejor comprensión de la evidencia digital.

Autopsy Forensic Browser: Análisis forense de discos duros y medios extraíbles

Autopsy Forensic Browser es una herramienta de análisis forense de código abierto, que se utiliza para examinar discos duros y medios extraíbles con el fin de buscar y analizar datos digitales. A continuación, se describe el uso de la herramienta para el análisis forense de discos duros y medios extraíbles:

Autopsy Forensic Browser es una herramienta de análisis forense de código abierto, que se utiliza para examinar discos duros y medios extraíbles con el fin de buscar y analizar datos digitales. A continuación, se describe el uso de la herramienta para el análisis forense de discos duros y medios extraíbles:

- Descarga e instalación: La herramienta Autopsy Forensic Browser se puede descargar desde su sitio web oficial. Después de la descarga, se debe instalar en el sistema del investigador forense.

- Creación de un nuevo caso: Antes de comenzar el análisis forense, el investigador forense debe crear un nuevo caso. La herramienta proporciona una interfaz intuitiva para la creación de casos y permite al usuario establecer detalles importantes como el número de serie del disco, la ubicación física del disco, la fecha y hora del análisis, y cualquier otra información relevante.

- Creación de una imagen forense: La herramienta Autopsy Forensic Browser permite al usuario crear una imagen forense del disco duro o medio extraíble para ser analizado. La herramienta ofrece la opción de crear una imagen en vivo o de adquirir una imagen con una herramienta externa.

- Análisis de la imagen forense: Después de la creación de la imagen forense, el usuario puede comenzar el análisis utilizando la herramienta Autopsy Forensic Browser. La herramienta proporciona una variedad de herramientas de análisis para examinar los datos digitales, incluyendo la búsqueda de palabras clave, la recuperación de archivos eliminados, la recuperación de metadatos y mucho más.

- Identificación de datos relevantes: Durante el análisis, Autopsy Forensic Browser puede ayudar al investigador forense a identificar los datos relevantes que se encuentran en el disco duro o medio extraíble. La herramienta utiliza una técnica conocida como «puntuación de relevancia» para asignar un valor de relevancia a cada archivo encontrado en el análisis, lo que ayuda al investigador a concentrarse en los archivos más importantes.

- Creación de informes: Finalmente, Autopsy Forensic Browser permite al usuario crear informes de análisis forense detallados que resumen los hallazgos y resultados del análisis. La herramienta ofrece una variedad de opciones de personalización de informes para que el usuario pueda crear un informe que se adapte a sus necesidades específicas.

Volatility Framework: Análisis de memoria

Volatility Framework es una herramienta de análisis de memoria forense que permite al investigador forense examinar la memoria volátil de un sistema para buscar evidencia de actividad maliciosa o inusual. A continuación, se describe el uso de la herramienta para el análisis de memoria forense:

Volatility Framework es una herramienta de análisis de memoria forense que permite al investigador forense examinar la memoria volátil de un sistema para buscar evidencia de actividad maliciosa o inusual. A continuación, se describe el uso de la herramienta para el análisis de memoria forense:

- Descarga e instalación: La herramienta Volatility Framework se puede descargar desde su sitio web oficial. Después de la descarga, se debe instalar en el sistema del investigador forense.

- Captura de memoria volátil: Para poder analizar la memoria de un sistema, es necesario capturar la memoria volátil en vivo. La herramienta Volatility Framework proporciona varias opciones para capturar la memoria, como la utilización de herramientas externas para extraer la imagen de la memoria o la extracción de la imagen de la memoria directamente desde el sistema.

- Análisis de la memoria volátil: Una vez que se ha capturado la imagen de la memoria volátil, el usuario puede comenzar el análisis utilizando la herramienta Volatility Framework. La herramienta ofrece una amplia variedad de comandos para examinar la memoria y buscar patrones de actividad maliciosa o inusual, como la búsqueda de procesos maliciosos, conexiones de red sospechosas, archivos maliciosos cargados en memoria y mucho más.

- Identificación de patrones: Durante el análisis de la memoria, Volatility Framework puede ayudar al investigador forense a identificar patrones de actividad sospechosa o maliciosa. La herramienta puede detectar malware conocido y desconocido, ayudando al investigador a identificar y eliminar cualquier amenaza presente en el sistema.

- Creación de informes: Finalmente, Volatility Framework permite al usuario crear informes detallados del análisis de memoria forense. La herramienta ofrece varias opciones de personalización de informes para que el usuario pueda crear un informe que se adapte a sus necesidades específicas.

Wireshark: Análisis de tráfico de red

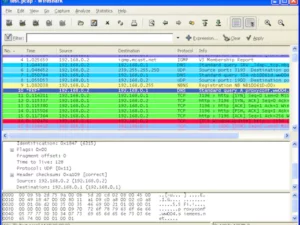

Wireshark es una herramienta de análisis de tráfico de red forense que permite al investigador forense capturar, analizar y examinar el tráfico de red en busca de patrones de actividad maliciosa o inusual. A continuación, se describe el uso de la herramienta para el análisis de tráfico de red forense:

Wireshark es una herramienta de análisis de tráfico de red forense que permite al investigador forense capturar, analizar y examinar el tráfico de red en busca de patrones de actividad maliciosa o inusual. A continuación, se describe el uso de la herramienta para el análisis de tráfico de red forense:

- Descarga e instalación: La herramienta Wireshark se puede descargar desde su sitio web oficial. Después de la descarga, se debe instalar en el sistema del investigador forense.

- Captura de tráfico de red: Para poder analizar el tráfico de red, es necesario capturar el tráfico en vivo. La herramienta Wireshark permite al usuario capturar tráfico en vivo desde una variedad de fuentes, incluyendo interfaces de red cableadas e inalámbricas.

- Análisis del tráfico de red: Una vez que se ha capturado el tráfico de red, el usuario puede comenzar el análisis utilizando la herramienta Wireshark. La herramienta ofrece una amplia variedad de opciones para analizar el tráfico, como la búsqueda de paquetes específicos, la visualización de estadísticas de tráfico y la identificación de patrones de actividad sospechosa o maliciosa.

- Identificación de patrones: Durante el análisis del tráfico de red, Wireshark puede ayudar al investigador forense a identificar patrones de actividad sospechosa o maliciosa. La herramienta puede detectar tráfico de red malicioso, incluyendo ataques de denegación de servicio (DDoS), intentos de explotación de vulnerabilidades y mucho más.

- Creación de informes: Finalmente, Wireshark permite al usuario crear informes detallados del análisis de tráfico de red forense. La herramienta ofrece varias opciones de personalización de informes para que el usuario pueda crear un informe que se adapte a sus necesidades específicas.

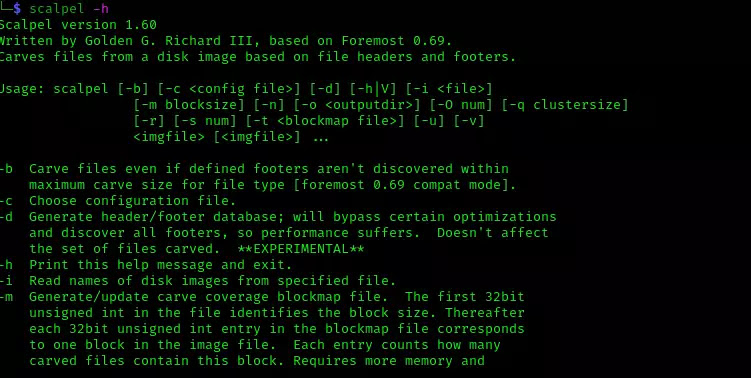

Scalpel: Recuperación de archivos borrados y fragmentados

Scalpel es una herramienta de recuperación de datos que permite al investigador forense recuperar archivos borrados y fragmentados de discos duros y otros medios de almacenamiento. A continuación, se describe el uso de la herramienta para la recuperación de archivos borrados y fragmentados:

Scalpel es una herramienta de recuperación de datos que permite al investigador forense recuperar archivos borrados y fragmentados de discos duros y otros medios de almacenamiento. A continuación, se describe el uso de la herramienta para la recuperación de archivos borrados y fragmentados:

- Descarga e instalación: La herramienta Scalpel se puede descargar desde su sitio web oficial. Después de la descarga, se debe instalar en el sistema del investigador forense.

- Configuración de archivos de configuración: Scalpel utiliza archivos de configuración para determinar cómo debe buscar y recuperar archivos. El investigador forense debe configurar los archivos de configuración de Scalpel para adaptar la herramienta a sus necesidades específicas.

- Ejecución de Scalpel: Una vez que se ha configurado Scalpel, el investigador forense puede ejecutar la herramienta para recuperar archivos borrados y fragmentados. Scalpel utiliza algoritmos de búsqueda avanzados para buscar y recuperar archivos de manera eficiente.

- Resultados de búsqueda: Scalpel muestra los resultados de la búsqueda en una lista de archivos recuperados. El usuario puede examinar cada archivo recuperado y verificar que se haya recuperado correctamente.

- Reconstrucción de archivos: Si los archivos recuperados están fragmentados, Scalpel puede intentar reconstruirlos utilizando los datos fragmentados que se han recuperado. La herramienta utiliza algoritmos avanzados para reconstruir los archivos de la manera más precisa posible.

- Creación de informes: Finalmente, Scalpel permite al usuario crear informes detallados de la recuperación de datos. La herramienta ofrece varias opciones de personalización de informes para que el usuario pueda crear un informe que se adapte a sus necesidades específicas.

OSForensics: Análisis de archivos y correos electrónicos

OSForensics es una herramienta de análisis forense que permite al investigador examinar y analizar archivos y correos electrónicos en un disco duro o en cualquier otro medio de almacenamiento. A continuación, se describe el uso de la herramienta para el análisis de archivos y correos electrónicos forenses:

OSForensics es una herramienta de análisis forense que permite al investigador examinar y analizar archivos y correos electrónicos en un disco duro o en cualquier otro medio de almacenamiento. A continuación, se describe el uso de la herramienta para el análisis de archivos y correos electrónicos forenses:

- Descarga e instalación: La herramienta OSForensics se puede descargar desde su sitio web oficial. Después de la descarga, se debe instalar en el sistema del investigador forense.

- Creación de un caso: Antes de comenzar a usar OSForensics, el investigador forense debe crear un caso. La creación del caso permite al usuario organizar y categorizar los datos que se analizarán.

- Análisis de archivos: OSForensics permite al usuario buscar archivos específicos en un disco duro o en cualquier otro medio de almacenamiento. La herramienta también puede examinar archivos en busca de metadatos, como fechas y horarios de creación, y proporciona información sobre los programas utilizados para crear y modificar los archivos.

- Análisis de correos electrónicos: OSForensics permite al investigador forense examinar y analizar correos electrónicos. La herramienta puede buscar correos electrónicos específicos y examinar sus metadatos, como la fecha y hora de envío y recepción, la dirección IP del remitente y el destinatario, y el asunto del correo electrónico.

- Búsqueda de palabras clave: OSForensics permite al investigador forense buscar palabras clave específicas en archivos y correos electrónicos. La herramienta puede buscar palabras clave en el contenido del archivo o correo electrónico, así como en sus metadatos.

- Creación de informes: OSForensics permite al usuario crear informes detallados de los análisis realizados. La herramienta ofrece varias opciones de personalización de informes para que el usuario pueda crear un informe que se adapte a sus necesidades específicas.

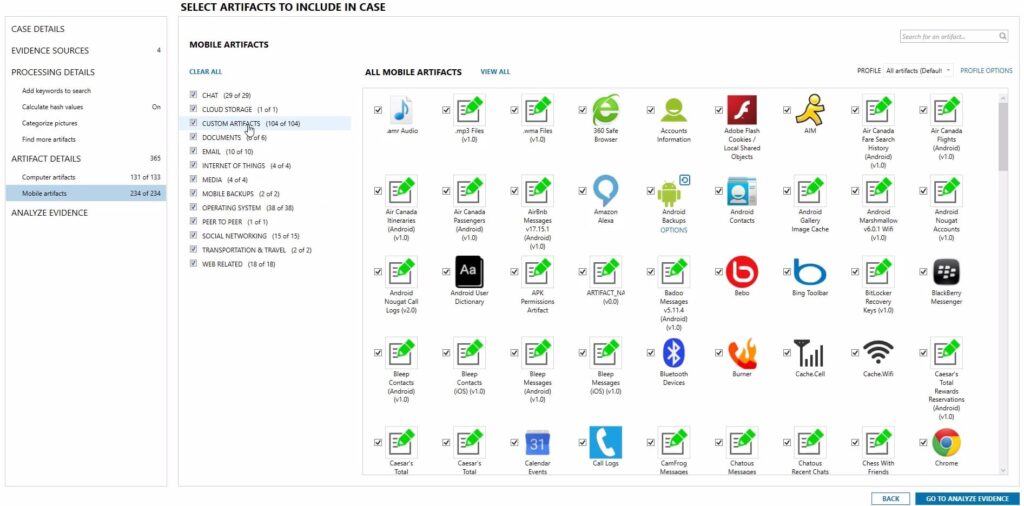

Axiom Forensic: Análisis de dispositivos móviles y nube

Axiom Forensic es una herramienta de análisis forense que permite al investigador forense analizar dispositivos móviles y la nube forense. A continuación, se describe el uso de la herramienta para el análisis de dispositivos móviles y la nube forense:

Axiom Forensic es una herramienta de análisis forense que permite al investigador forense analizar dispositivos móviles y la nube forense. A continuación, se describe el uso de la herramienta para el análisis de dispositivos móviles y la nube forense:

- Descarga e instalación: La herramienta Axiom Forensic se puede descargar desde su sitio web oficial. Después de la descarga, se debe instalar en el sistema del investigador forense.

- Conexión de dispositivos móviles: Axiom Forensic permite al investigador forense conectar un dispositivo móvil a través de un cable USB y realizar un análisis forense completo del dispositivo. La herramienta también permite realizar análisis de dispositivos móviles sin conectar el dispositivo, utilizando archivos de respaldo o imágenes de dispositivos móviles.

- Análisis de la nube: Axiom Forensic también permite al investigador forense analizar la nube forense. La herramienta puede extraer datos de servicios de almacenamiento en la nube como iCloud, Google Drive y Dropbox, y analizar estos datos en busca de información relevante.

- Análisis de aplicaciones móviles: Axiom Forensic permite al investigador forense analizar aplicaciones móviles. La herramienta puede extraer información de aplicaciones específicas y analizar los datos para obtener información relevante.

- Búsqueda de palabras clave: Axiom Forensic permite al investigador forense buscar palabras clave específicas en dispositivos móviles y la nube forense. La herramienta puede buscar palabras clave en el contenido del dispositivo o en la nube, así como en sus metadatos.

- Análisis de imágenes y videos: Axiom Forensic permite al investigador forense analizar imágenes y videos en dispositivos móviles y la nube forense. La herramienta puede buscar y analizar metadatos de imágenes y videos, como la fecha y hora de creación, la ubicación y la cámara utilizada para tomar la imagen o el video.

- Creación de informes: Axiom Forensic permite al usuario crear informes detallados de los análisis realizados. La herramienta ofrece varias opciones de personalización de informes para que el usuario pueda crear un informe que se adapte a sus necesidades específicas.

Registry Viewer: Análisis forense de registros de Windows

El registro de Windows es una base de datos central que almacena información importante sobre el sistema operativo, programas instalados y configuraciones del usuario. Esta información puede ser valiosa en una investigación forense para determinar la causa de un incidente de seguridad.

El registro de Windows es una base de datos central que almacena información importante sobre el sistema operativo, programas instalados y configuraciones del usuario. Esta información puede ser valiosa en una investigación forense para determinar la causa de un incidente de seguridad.

Registry Viewer es una herramienta de análisis forense que permite examinar el contenido del registro de Windows. Es capaz de recuperar y mostrar información detallada sobre las claves de registro, valores, fechas de modificación y otros atributos importantes. La herramienta es compatible con todas las versiones de Windows, desde Windows XP hasta Windows 10.

Registry Viewer se utiliza típicamente en una investigación forense para analizar el registro de Windows y extraer información importante relacionada con la actividad del usuario y el sistema. La herramienta puede ser útil para identificar programas maliciosos que hayan modificado el registro, para descubrir cambios realizados por un usuario en la configuración del sistema, o para recuperar información de programas desinstalados.

La interfaz de usuario de Registry Viewer es intuitiva y fácil de usar. Los usuarios pueden navegar por el registro de Windows utilizando una estructura de árbol similar a la del Explorador de archivos de Windows. También pueden utilizar la función de búsqueda de la herramienta para localizar claves de registro específicas o valores.

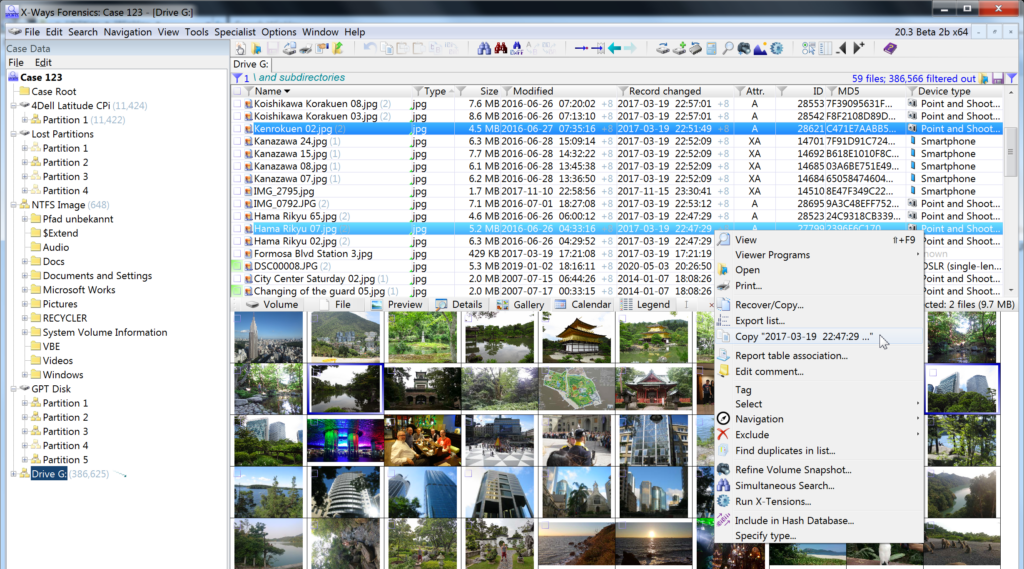

X-Ways Forensics: Análisis forense avanzado de discos duros y medios extraíbles

X-Ways Forensics es una herramienta de análisis forense avanzada que permite a los investigadores examinar y analizar discos duros y medios extraíbles de forma detallada. La herramienta ofrece una amplia gama de funciones y capacidades que permiten a los investigadores examinar y analizar los datos almacenados en los discos duros y medios extraíbles de manera eficiente.

X-Ways Forensics es una herramienta de análisis forense avanzada que permite a los investigadores examinar y analizar discos duros y medios extraíbles de forma detallada. La herramienta ofrece una amplia gama de funciones y capacidades que permiten a los investigadores examinar y analizar los datos almacenados en los discos duros y medios extraíbles de manera eficiente.

Entre las características de X-Ways Forensics se incluyen la recuperación de datos, la búsqueda de patrones, el análisis de archivos y el análisis de registro. La herramienta es capaz de recuperar archivos y datos borrados, y puede examinar discos duros que han sido formateados o dañados. Además, la herramienta puede examinar los registros del sistema y las configuraciones del usuario para determinar la causa de un incidente de seguridad.

X-Ways Forensics utiliza un enfoque basado en la indexación para acelerar el proceso de análisis. La herramienta indexa los datos en el disco duro o medio extraíble para acelerar la búsqueda y recuperación de datos. También utiliza técnicas avanzadas de búsqueda y filtrado para permitir a los investigadores buscar y analizar archivos específicos o tipos de archivo en función de sus atributos.

Una de las características únicas de X-Ways Forensics es su capacidad para crear imágenes de disco en tiempo real, lo que permite a los investigadores examinar el contenido del disco sin tener que apagar el sistema. La herramienta también tiene capacidades avanzadas de análisis de archivos, como la capacidad de examinar los archivos en bruto y descubrir patrones ocultos en los datos.

Otras características de X-Ways Forensics incluyen la capacidad de analizar correos electrónicos y bases de datos, la capacidad de buscar archivos duplicados y la capacidad de examinar datos cifrados. La herramienta también ofrece una interfaz de usuario intuitiva y fácil de usar que permite a los usuarios acceder a todas las funciones y capacidades de la herramienta de manera eficiente.

Conclusiones

En conclusión, contar con herramientas de análisis forense es fundamental para la investigación de incidentes de seguridad y la prevención de futuros ataques. Las herramientas presentadas en este artículo permiten realizar un análisis exhaustivo de distintas fuentes de datos, como discos duros, medios extraíbles, memoria, tráfico de red, archivos y correos electrónicos forenses, dispositivos móviles y registros de Windows.

Estas herramientas proporcionan al investigador forense la capacidad de adquirir, analizar y presentar pruebas digitales de manera rigurosa y objetiva. Además, permiten la identificación de posibles patrones y relaciones entre diferentes elementos del sistema informático, lo que resulta esencial para entender la naturaleza y la evolución de los incidentes de seguridad.

En un mundo en el que la seguridad de la información es cada vez más crítica, contar con herramientas de análisis forense se convierte en una tarea imprescindible para garantizar la protección de los sistemas informáticos. Asimismo, la prevención de futuros ataques y la reducción del tiempo de inactividad en caso de incidentes son objetivos importantes que se pueden lograr gracias a la implementación de herramientas de análisis forense en la gestión de la seguridad de la información.

En resumen, las herramientas de análisis forense presentadas en este artículo son imprescindibles para la investigación de incidentes de seguridad y la prevención de futuros ataques, y su uso adecuado y eficiente resulta fundamental para garantizar la protección de los sistemas informáticos y la integridad de la información.

Hola,

¿Te gustaría que Ciberinseguro destacara en periódicos digitales reconocidos como La Razón o MSN?

Trabajamos con empresas como la tuya que buscan ganar visibilidad y mejorar su reputación en internet. La aparición en medios digitales no solo te aportará mayor credibilidad, sino que también te permitirá:

* Mejorar tu posicionamiento en Google: Publicar en sitios de autoridad impulsa tu relevancia en motores de búsqueda.

* Ampliar tu visibilidad: Llega a una audiencia más amplia y fortalece la presencia de tu marca.

* Superar a la competencia: Estar en medios reconocidos te permite diferenciarte en el mercado.

* Generar confianza: Las marcas que aparecen en medios prestigiosos inspiran mayor seguridad en los clientes.

* Reforzar tu reputación: Asociar tu nombre a medios de prestigio proyecta una imagen sólida y confiable.

Desde 195€, te ofrecemos la oportunidad de obtener esta exposición de alto valor. Además, garantizamos la devolución del dinero si no alcanzamos los resultados.

Si te interesa, me encantaría mostrarte algunos casos de éxito y hablar contigo sobre cómo podemos aplicar todo esto a Ciberinseguro.

¿Me compartes tu número para coordinar una breve llamada? ¿Te iría mejor por las mañanas o por las tardes?

Quedo a la espera de tu respuesta.

Un saludo,